... разработало рекомендации по

Специалисты МЧС обследовали лесной массив в Мценском районе Для контроля природных пожаров на ...

Смартфон в наше время — это не роскошь, а необходимый атрибут личной и деловой жизни. Если он ...

< ...

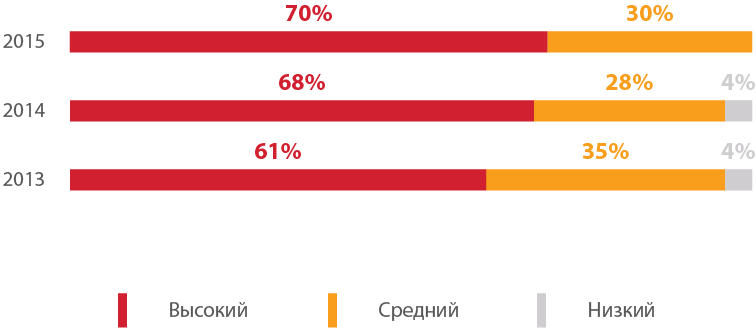

В 70% веб-сайтов есть критически опасные уязвимости, позволяющие злоумышленникам получать доступ к сайту и причинять серьёзные неприятности не только его владельцу, но и многочисленным пользователям. По средствам разработки самыми дырявыми оказались в 2015 году приложения на Java, значительно возросла доля ресурсов с уязвимостями высокой степени риска на базе серверов Microsoft IIS. При этом использование автоматизированного анализатора исходного кода позволяет выявить в 3 раза больше опасных уязвимостей, чем ручные методы анализа.

Такие выводы содержатся в исследовании компании Positive Technologies на основе статистики, собранной в ходе работ по анализу защищенности веб-приложений в 2015 году. Сравнение с данными аналогичных исследований 2014 и 2013 годов дает возможность оценить динамику развития современных веб-приложений с точки зрения ИБ. В данной статье представлены основные результаты исследования. Читать дальше →

Тут узнал о существовании таких забавных инструментов как password maker и SS64.com password ...

Тут узнал о существовании таких забавных инструментов как password maker и SS64.com password generator.

Идея заключается в следующем - не хранить паролей от сайтов, ни в зашифрованном, ни в каком бы то ни было еще виде, а выводить их при помощи одностороннего криптографического алгоритма из общего для всех сайтов мастер-пароля и URL. Алгоритм выведеня получается простым - вот шелл-скрипт, генерирующий пароль, совместимый с ss64.com (оттуда и взят).

# Bash version

strongpw() {

read -rs -p 'Encryption key: ' key

echo '' # line break

echo -n "$key:$1" | sha256sum | perl -ne "s/([0-9a-f]{2})/print chr hex \$1/gie" |

base64 | tr +/ Ea | cut -b 1-20

}

Его можно запомнить, его можно на футболке напечатать, его можно каждый раз скачивать в виде веб-странички с javascript с оригинального сайта.

Недостатком данного подхода является то, что разные сайты предъявляют разные требования к набору символов, длине пароля и т.д., и эту информацию нужно либо все же где-то хранить, либо каждый раз правильно извлекать

из сайта, чтобы сгенерировать тот же пароль, что был в прошлый раз.

Кроме того, стандартного способа борьбы с любителями password expiration policy этот подход не предусматривает. То есть для каждого сайта, имеющего такую policy, придется держать в памяти, что вот здесь URL сайта нужно модифицировать датой - здесь - годом, а здесь - месяцем. А вот сюда я три месяца не заходил и вопремя пароль не сменил.

Всякие single sign-on-ы которые вообще-то жизнь упрощают, тут ее вдруг начинают портить.

Так что лучше я пока не будут переходить на эту систему, а потаскаю с собой базу keepass, поскольку уж сейчас-то есть на чем таскать.

This entry was originally posted at http://vitus-wagner.dreamwidth.org/1213199.html. Please comment there using OpenID. Now there are  comments

comments