[Перевод] Переходим с Disqus на комментарии Github

2017-04-26 13:24:09

Какое-то время я хотел убрать комментарии из своего блога; в основном, потому что здесь вообще мало ...

+ развернуть текст сохранённая копия

Какое-то время я хотел убрать комментарии из своего блога; в основном, потому что здесь вообще мало комментариев, да и не хочется возиться с лишними «тормозами» от Disqus. Посмотрев на время загрузки Disqus, я был потрясён тем, что приходится терпеть посетителям сайта по моей вине (кроме тех, кто использует блокировщики вроде Privacy Badger и uBlock Origin.

Эта статья заточена под Hugo, но код легко адаптируется для любого сайта.

Что не так с Disqus?

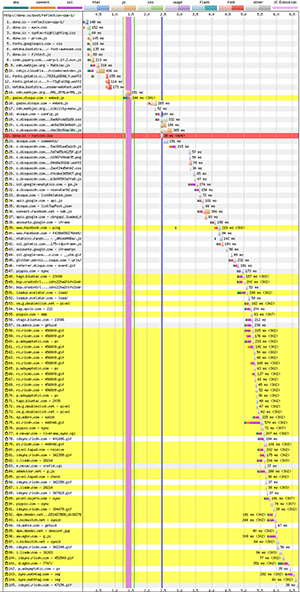

Вот как выглядит типичный журнал запросов с

включенным Disqus.

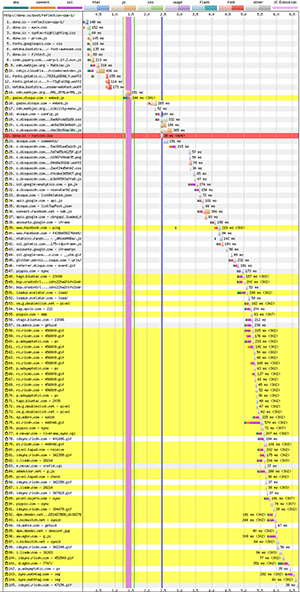

А вот лог после

отключения Disqus.

ЧЕГО!?

ЧЕГО!?

Читать дальше →

Тэги:

disqus,

github,

json,

open,

source,

безопасность,

веб-сайтов,

информационная,

комментарии,

разработка

Универсальная работа с VCS/SCM в рамках автоматизации с FutoIn CID

2017-04-20 01:59:02

+ развернуть текст сохранённая копия

+ развернуть текст сохранённая копия

Для некоторых современных программистов не существует систем контроля версий кроме Git, но на практике Subversion всё ещё востребован, а Mercurial имеет своих ярых сторонников. Быстрый поиск в подкрепление.

В результате DevOps'ы не монопроектных компаний встречаются с необходимостью автоматизировать работу с весьма разными системами. При этом у каждой есть свои нюансы и неизбежно появляются скрытые ошибки в сценариях, выстреливающие в самый неподходящий момент. Возникает потребность в предсказуемом поведении с минимальной "гибкостью", а не пёстрым букетом возможностей.

Читать дальше →

Тэги:

devops,

futoin,

git,

github,

mercurial,

open,

scm,

source,

subversion,

svn,

vcs,

веб-сайтов,

программирование,

разработка

Победа над рекламой близка

2017-04-18 12:21:32

Вот тут: https://github.com/citp/ad-blocking

лежат proof of concept расширения к браузерам, ...

+ развернуть текст сохранённая копия

Вот тут: https://github.com/citp/ad-blocking

лежат proof of concept расширения к браузерам, демонстрирующие что можно написать абсолютно недетектируемый скриптами блокировщик рекламы.

А также еще и расширение (только для chrome) которое распознает sponsored content в фейсбуке.

This entry was originally posted at http://vitus-wagner.dreamwidth.org/1895767.html. Please comment there using OpenID. Now there are  comments

comments

Тэги:

open,

source,

неэтична,

реклама

openvpn & subjectAltName

2017-04-17 16:20:04

Задумался над идеей назначать клиентам OpenVPN ip-адреса по значению поля subjectAltName в их ...

+ развернуть текст сохранённая копия

Задумался над идеей назначать клиентам OpenVPN ip-адреса по значению поля subjectAltName в их сертификатах.

RFC 5280 предусматривает тип поля IP в SubjectAltName, и OpenSSL его вполне поддерживает.

Идея хороша тем, что при подключении нового клиента не нужно вообще ничего делать на сервере. Удостоверяющий центр, выписывая клиенту сертификат (что все равно надо сделать) выделяет ему IP и DNS-имя и прописывает иъ в этот сертификат. А задача сервера - просто согласиться с тем что подписано удостоверяющим центром.

Правда, похоже просто так не получится. Что-то я не вижу там, чтобы client-connect скрипто получил доступ ко всему сертификату или хотя бы к subjectAltName.

Upd Благодаря

![[personal profile]](http://www.dreamwidth.org/img/silk/identity/user.png) dzz

dzz родилось более простое решение:

Сейчас у меня в скрипте client-connect соответствие CN сертификата клиента и выданного ему IP записывается в динамическую зону DNS. Чтобы на того клиента логиниться по имени.

Так вот - сначала надо в DNS посмотреть, и если там это CN есть, то сказать openvpn-у "этому дай вот этот адрес". А вот уж если адреса такого в DNS нет - назначать первый свободный.

Это, конечно, не гарантирует от того что адрес будет переисиользован пока клиент будет в оффлайне. но все же.

This entry was originally posted at http://vitus-wagner.dreamwidth.org/1895639.html. Please comment there using OpenID. Now there are  comments

comments

Тэги:

open,

source,

криптография

Про телеграм

2017-04-17 13:09:24

Почему-то злые дуровцы в очередном релизе Telegram Desktop поменяли раскладку файлов, в которые оно ...

+ развернуть текст сохранённая копия

Почему-то злые дуровцы в очередном релизе Telegram Desktop поменяли раскладку файлов, в которые оно пишет.

Раньше у меня телеграм пускался

firejail --profile /etc/firejail/telegram.profile --private-home=.TelegramDesktop /usr/local/lib/Telgram/Telegram

и все работало. Потому что не дам я некту, своих файлов из ${HOME}, хоть он дерись.

После апгрейда - работать перестало - при каждом запуске заново просит ввести код из SMS-ки.

Создал каталог .telegram-home, передвинул ~/.TelgramDesktop туда, запустил

firejail --profile /etc/firejail/telegram.profile --private-=.telegram-home /usr/local/lib/Telgram/Telegram

Заработало. Но выяснилось что в .telegram-home оно создало не только .TelgramDesktop

Оно теперь еще .local/share/TelegramDesktop создает, и, похоже, в нем все и держит.

Но вообще, похоже, надо сильнее эту гадость от системы изолировать. Примерно как я skype изолирую.

This entry was originally posted at http://vitus-wagner.dreamwidth.org/1895216.html. Please comment there using OpenID. Now there are  comments

comments

Тэги:

open,

source,

компьютерное

+ развернуть текст

+ развернуть текст